Este artículo lo escribí y se publicó originalmente en el blog Think Big Empresas de Telefónica: ¿Compartes o contribuyes? “Trabajar en voz alta”, un nuevo paradigma – Think Big Empresas

En un artículo anterior, “Las competencias digitales del empleado como clave de la transformación digital”, enumeraba cuáles eran dichas competencias: gestión de la información, aprendizaje continuo, comunicación y colaboración y trabajo en red. En esta ocasión me gustaría profundizar en esta última, trabajo en red, y en una de sus modalidades más desconocidas, “trabajar en voz alta (WOL por sus siglas en inglés). Coincide con que esta semana se celebra la WOL Week, siete días en los que se pretende dar a conocer esta práctica, conectar con otras personas que la utilizan en su día a día y, en definitiva, fomentar su uso por la gran ventaja que aporta en el ámbito personal y laboral.

Como define John Stepper en su magnífico libro “Working Out Loud”, WOL consiste en hacer nuestro trabajo visible de tal forma que pueda ayudar a otros y, al hacerlo, trabajando de una forma abierta, generosa y conectada, construir una red de personas que nos haga más efectivos en lo que hacemos, al mismo tiempo que nos permita acceder a nuevas oportunidades.

Bajo este nuevo paradigma de trabajo, la utilización de herramientas de la llamada web 2.0 como redes sociales, blogs personales, portales de publicación de vídeos, etc., con las que nos convertimos en creadores de contenidos, son sin duda de gran ayuda para comunicar y compartir lo que hacemos, tejer nuestra red y ganarnos poco a poco una reputación personal, que será nuestro principal activo en un mercado en el que la gestión que hagamos de nuestro conocimiento y nuestras capacidades para comunicar y colaborar con los demás es un factor clave de nuestras competencias como profesionales.

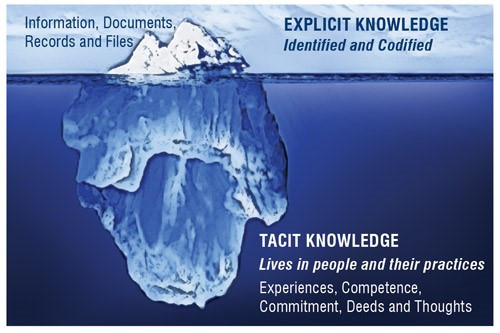

Desde el punto de vista de la empresa, este tipo de prácticas permite que los empleados trabajen de forma transversal con compañeros de otras áreas, más allá de los silos departamentales, y puedan compartir conocimiento sin el corsé que muchas veces suponen actividades de formación específicas. Destapa el llamado conocimiento tácito, el que tienen determinadas personas, auténticos expertos en una materia dentro la empresa, y que de otra forma sería muy difícil transmitir.

Pero WOL no sólo consiste en compartir, sino que también fomenta una reflexión profunda sobre cuáles son nuestros objetivos tanto personales como profesionales y, a través de esa compartición de nuestro trabajo, se generan nuevas oportunidades que nos permiten avanzar hacia nuestra meta. Se trata de un proceso que nos lleva desde definir nuestra visión a contribuir de forma desinteresada y sistemática en nuestra red para producir un cambio en nuestra forma de ver el trabajo. Apela a la motivación intrínseca de las personas para sentir más plenitud en lo que hacemos, ya sea nuestro trabajo actual, recordemos que el engagement del empleado es un factor clave entre otras cosas para la construcción de la reputación de la empresa, o para promover la aparición de nuevas oportunidades, laborales o no.

Pero, ¿cómo se trabaja en voz alta? ¿Se trata sólo de tener un blog en el que contar nuestros proyectos, de tuitear todo lo que hacemos, de compartir algún trabajo finalizado en word o powerpoint a través de Slideshare, Dropbox, etc.? Sí y no. En efecto, y como he comentado antes, se trata de compartir y eso incluye los ejemplos anteriores, pero no de hacerlo de una forma anárquica y desorganizada, sino de contribuir de una forma generosa y sin esperar nada a cambio a nuestra red, un grupo de personas que habremos identificado previamente, a las que seguimos en redes sociales, leemos sus blogs, asistimos a sus charlas, nos interesamos por sus lecturas recomendadas, etc., con las que esperamos poder conectar de forma abierta y cuya ayuda, en forma de consejo, mención o colaboración consideramos importante para la consecución de nuestros objetivos.

Si ya estáis convencidos de que trabajar en voz alta os puede ayudar pero no sabéis por dónde empezar, el punto de partida es identificar vuestra red para posteriormente contribuir sistemáticamente a ella. Son dos las preguntas previas que hay que hacerse: ¿qué puedo ofrecer?, y ¿quién podría beneficiarse de dicha contribución? A continuación os muestro algunos ejemplos, pero hay muchos más:

- Responder preguntas que hace alguien en vuestra red.

- Hacer un comentario sobre el trabajo de otro, como apreciar un artículo, por ejemplo.

- Compartir vuestras ideas, retos, o algo que hayáis aprendido.

- Compartir los errores en la consecución de algo para que otras personas no los repitan.

- Ofrecerse para presentar a un tercero que ya conocéis y en quien alguien tiene interés.

- Ofrecer vuestras capacidades y vuestro tiempo.

¿Os apuntáis a trabajar en voz alta? #WOL

Imagen: Joe The Goat Farmer

Gráfico del artículo “If you have a Knowledge Management strategy, it’s probably missing this”